Android安全-某手游外挂驱动分析

推荐 原创更多【Android安全-某手游外挂驱动分析】相关视频教程:www.yxfzedu.com

相关文章推荐

- Pwn-2022长城杯决赛pwn - Android安全 CTF对抗 IOS安全

- 软件逆向-Wibu Codemeter 7.3学习笔记——Codemeter服务端 - Android安全 CTF对抗 IOS安全

- Pwn-沙箱逃逸之google ctf 2019 Monochromatic writeup - Android安全 CTF对抗 IOS安全

- 软件逆向-Wibu Codemeter 7.3学习笔记——AxProtector壳初探 - Android安全 CTF对抗 IOS安全

- 企业安全-学习Kubernetes笔记——暴露站点服务(Ingress) - Android安全 CTF对抗 IOS安全

- 企业安全-学习Kubernetes笔记——部署数据库站点(MySql) - Android安全 CTF对抗 IOS安全

- 企业安全-学习Kubernetes笔记——部署web站点环境(PHP+Nginx) - Android安全 CTF对抗 IOS安全

- 企业安全-学习Kubernetes笔记——安装NFS驱动 - Android安全 CTF对抗 IOS安全

- 企业安全-学习Kubernetes笔记——kubeadm安装Kubernetes - Android安全 CTF对抗 IOS安全

- 软件逆向-wibu软授权(四) - Android安全 CTF对抗 IOS安全

- 软件逆向-使用IDAPython开发复制RVA的插件 - Android安全 CTF对抗 IOS安全

- 2-wibu软授权(三) - Android安全 CTF对抗 IOS安全

- 软件逆向-wibu软授权(二) - Android安全 CTF对抗 IOS安全

- 软件逆向-wibu软授权(一) - Android安全 CTF对抗 IOS安全

- 软件逆向- PE格式:分析IatHook并实现 - Android安全 CTF对抗 IOS安全

- Android安全-安卓API自动化安全扫描 - Android安全 CTF对抗 IOS安全

- 二进制漏洞- Chrome v8 Issue 1307610漏洞及其利用分析 - Android安全 CTF对抗 IOS安全

- iOS安全-IOS 脱壳入坑经验分享 - Android安全 CTF对抗 IOS安全

- 二进制漏洞-Windows UAF 漏洞分析CVE-2014-4113 - Android安全 CTF对抗 IOS安全

- CTF对抗-lua 逆向学习 & RCTF picstore 还原代码块 - Android安全 CTF对抗 IOS安全

记录自己的技术轨迹

文章规则:

1):文章标题请尽量与文章内容相符

2):严禁色情、血腥、暴力

3):严禁发布任何形式的广告贴

4):严禁发表关于中国的政治类话题

5):严格遵守中国互联网法律法规

6):有侵权,疑问可发邮件至service@yxfzedu.com

近期原创 更多

他就想让我也弄一个,看了他那驱动外挂的介绍,我也很是好奇,想知道他究竟是如何实现用户层和内核层的隐蔽通信。毕竟当时我也是在研究安卓的内核。于是我获取的了驱动的样本,进行分析。本次研究主要是研究主要是研究该驱动用户与内核层的隐蔽通信,这是该驱动的一个亮点。

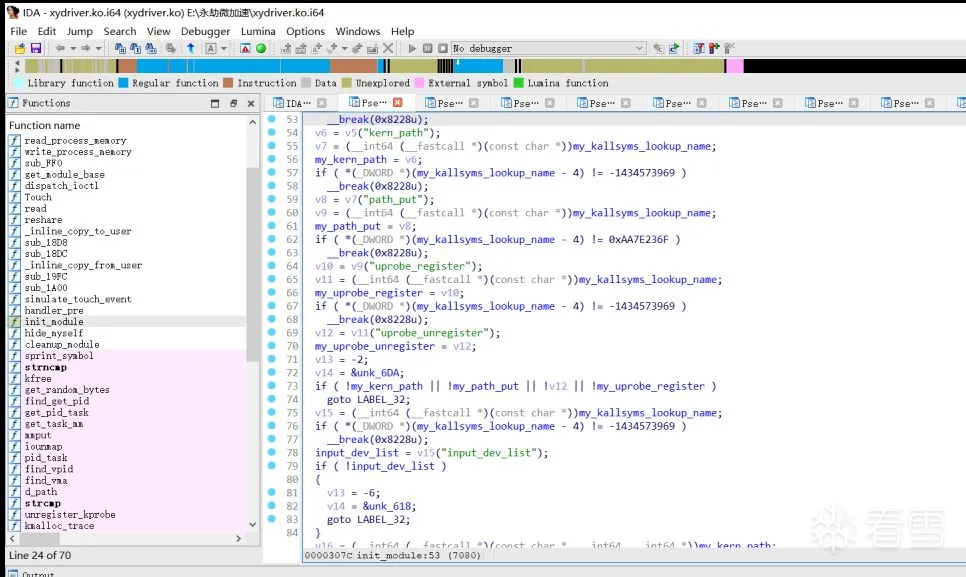

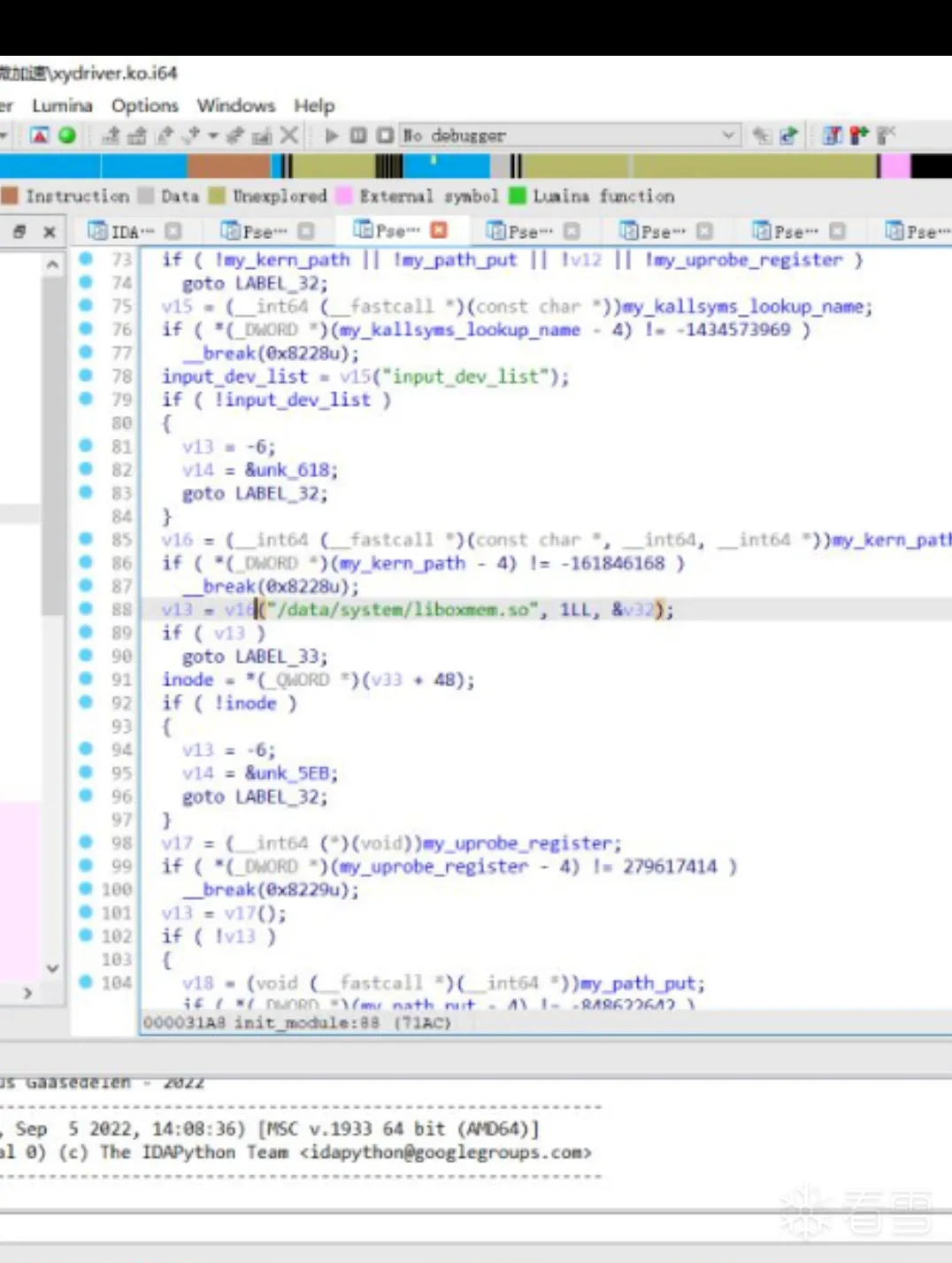

他就想让我也弄一个,看了他那驱动外挂的介绍,我也很是好奇,想知道他究竟是如何实现用户层和内核层的隐蔽通信。毕竟当时我也是在研究安卓的内核。于是我获取的了驱动的样本,进行分析。本次研究主要是研究主要是研究该驱动用户与内核层的隐蔽通信,这是该驱动的一个亮点。 上图的伪代码,是停留在init_module上,也就是驱动的入口处,先大致看一下入口处到底做了啥:首先是通过注册kprobe来获取kallsym_lookup_name的地址,进而可以在内核搜索各种符号的地址。再次通过kprobe获取touch的地址,这个touch应该是和触控有关的。然后继续获取kern_path和put_path这两个函数 下图是init_module的后部分:

上图的伪代码,是停留在init_module上,也就是驱动的入口处,先大致看一下入口处到底做了啥:首先是通过注册kprobe来获取kallsym_lookup_name的地址,进而可以在内核搜索各种符号的地址。再次通过kprobe获取touch的地址,这个touch应该是和触控有关的。然后继续获取kern_path和put_path这两个函数 下图是init_module的后部分:

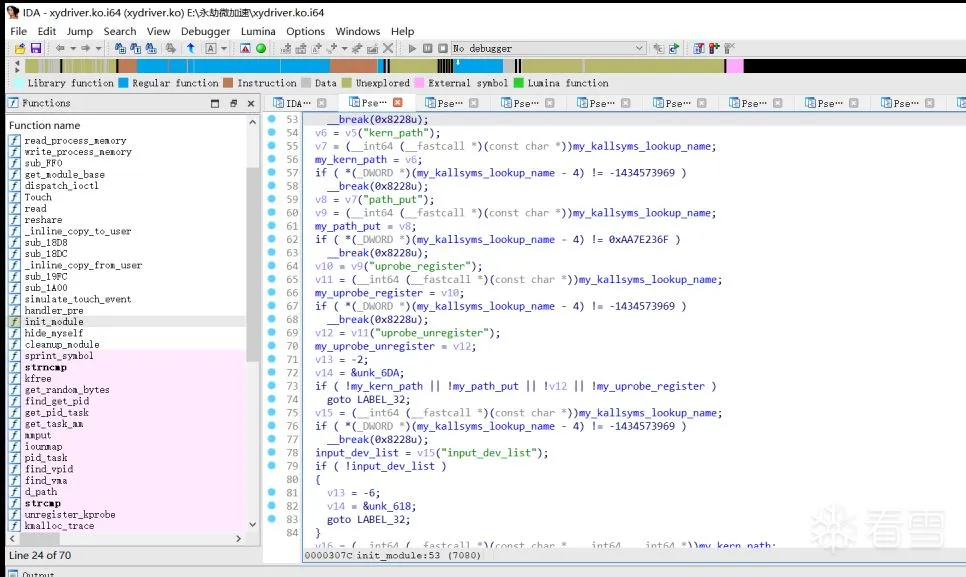

通过这个张图也发现了,同样获取了uprobe_register的地址。之后他用kern_path打开了一个so的(暂且就这么说吧,可能描述得不够准确),注册了一个uprobe,由于ida的问题,并没有显示调用uprobe_regsiter时候的参数,后边我会通过查看汇编来确定传入的参数是啥。暂且分析到这吧,我的重点是分析他的通信。这里说这么多,是为了分析通信做铺垫。

通过这个张图也发现了,同样获取了uprobe_register的地址。之后他用kern_path打开了一个so的(暂且就这么说吧,可能描述得不够准确),注册了一个uprobe,由于ida的问题,并没有显示调用uprobe_regsiter时候的参数,后边我会通过查看汇编来确定传入的参数是啥。暂且分析到这吧,我的重点是分析他的通信。这里说这么多,是为了分析通信做铺垫。 通过函数名字可以看出,这明显就是用户层和内核层进行通信的函数。我们交叉引用一下,看看谁调用了他:

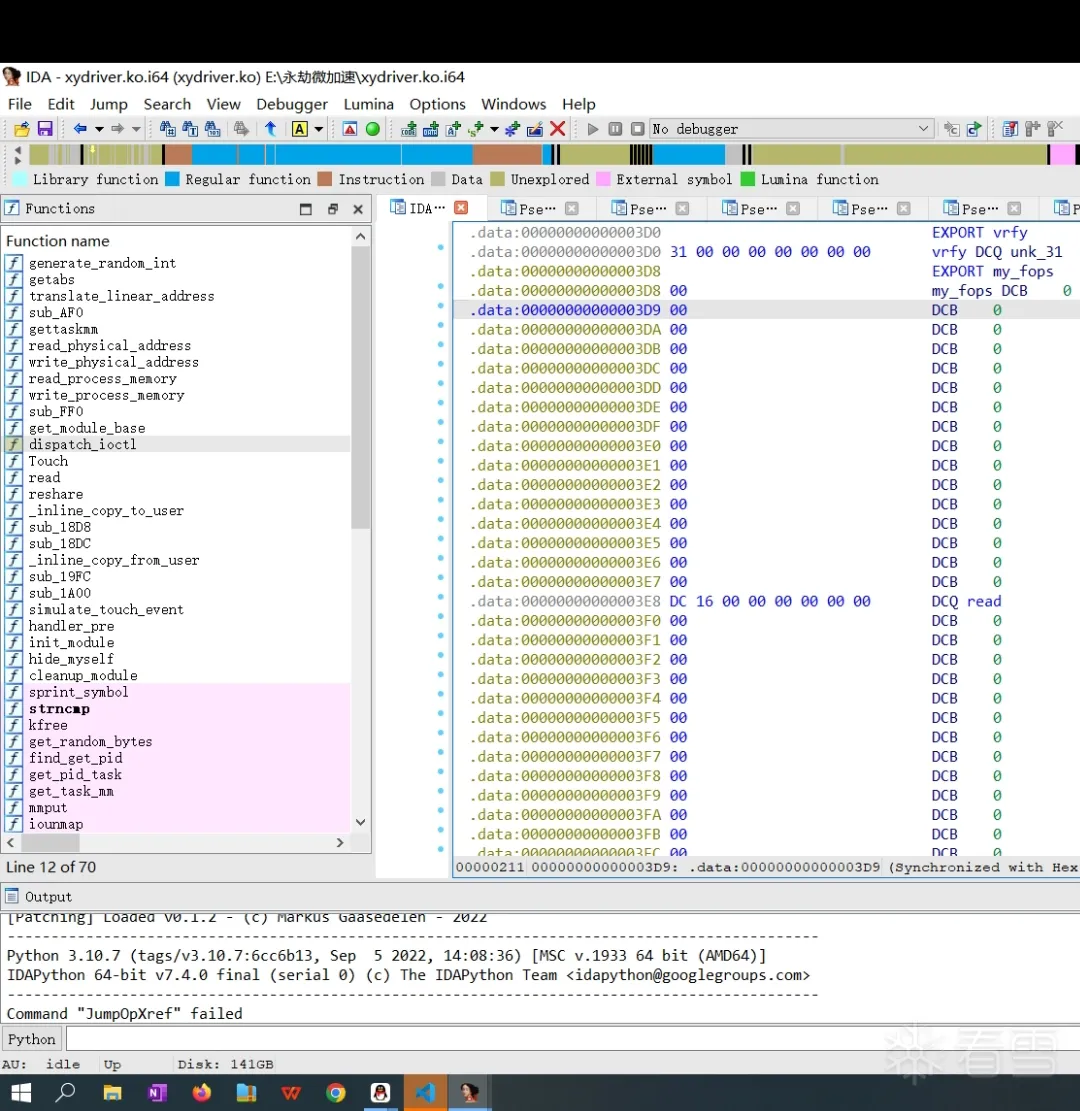

通过函数名字可以看出,这明显就是用户层和内核层进行通信的函数。我们交叉引用一下,看看谁调用了他:  发现他是以一个全局变量的形式存在,我猜测,dispatch_ioctl应该是存储在一个结构体当中,我们只要获取他所在结构体的位置,然后看看谁引用了这个结构体就能定位到他注册通信函数的位置。至于为什么我能知道他应该是个结构体,举个例子,要建立注册proc通信,我们要把例如dispatch_ioctl这样的函数存放在一个结构体当中,然后在把结构体当做参数传入进而注册通信。通过往上翻找,找到了一个名叫my_fops的导出符号,如下图:

发现他是以一个全局变量的形式存在,我猜测,dispatch_ioctl应该是存储在一个结构体当中,我们只要获取他所在结构体的位置,然后看看谁引用了这个结构体就能定位到他注册通信函数的位置。至于为什么我能知道他应该是个结构体,举个例子,要建立注册proc通信,我们要把例如dispatch_ioctl这样的函数存放在一个结构体当中,然后在把结构体当做参数传入进而注册通信。通过往上翻找,找到了一个名叫my_fops的导出符号,如下图:  ,通过交叉引用,他会在一个叫handler_pre的函数里边使用:

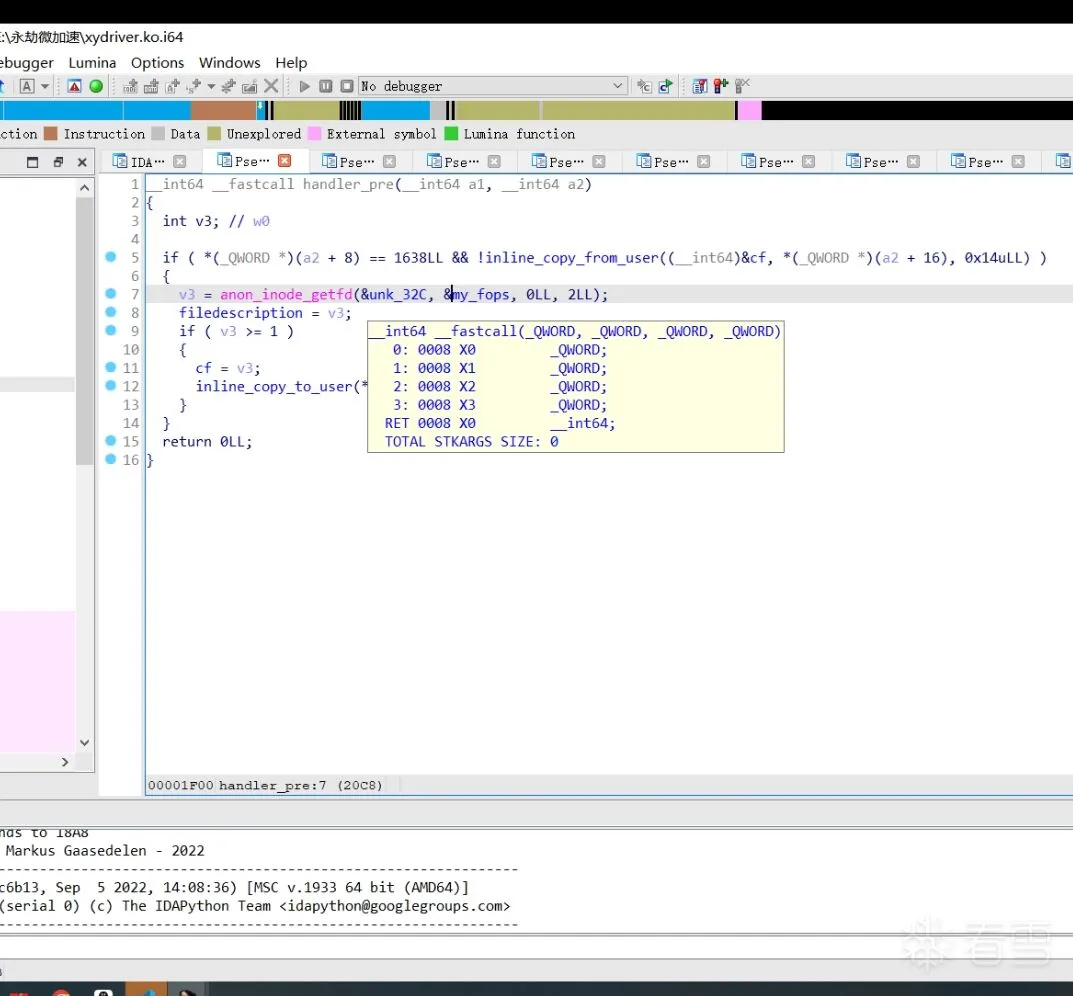

,通过交叉引用,他会在一个叫handler_pre的函数里边使用:  ,这个my_fops会被当做参数传入anon_inode_getfd当中去,这个函数,据我所查资料是创建一个匿名文件,返回值是一个句柄,通过这个句柄,通过这个句柄应用层就可以与内核层进行通信。我看到后面就发现,返回值v3赋值给了cf,由于我截图的问题,截图没截全,后边这个inline_cpoy_to_user是把cf里边的值传回应用层,这个cf应该也是一个结构体。接下来,我们看下这个handler_pre被谁引用,结果发现他是一被一个全局变量引用,这应该也是被一个结构体所引用:

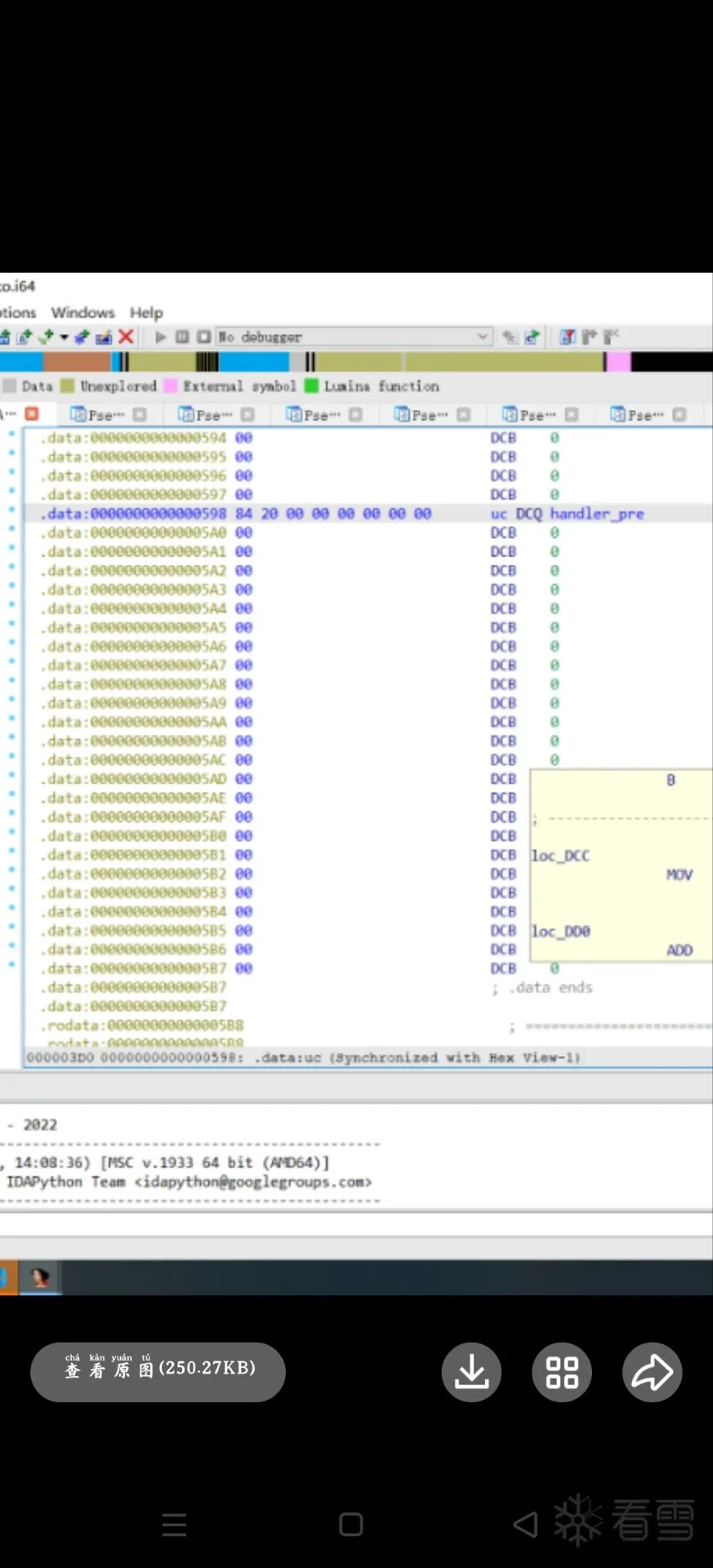

,这个my_fops会被当做参数传入anon_inode_getfd当中去,这个函数,据我所查资料是创建一个匿名文件,返回值是一个句柄,通过这个句柄,通过这个句柄应用层就可以与内核层进行通信。我看到后面就发现,返回值v3赋值给了cf,由于我截图的问题,截图没截全,后边这个inline_cpoy_to_user是把cf里边的值传回应用层,这个cf应该也是一个结构体。接下来,我们看下这个handler_pre被谁引用,结果发现他是一被一个全局变量引用,这应该也是被一个结构体所引用:  ,这个结构体的名字应该叫uc,于是我们交叉引用一下看看谁用到了它:

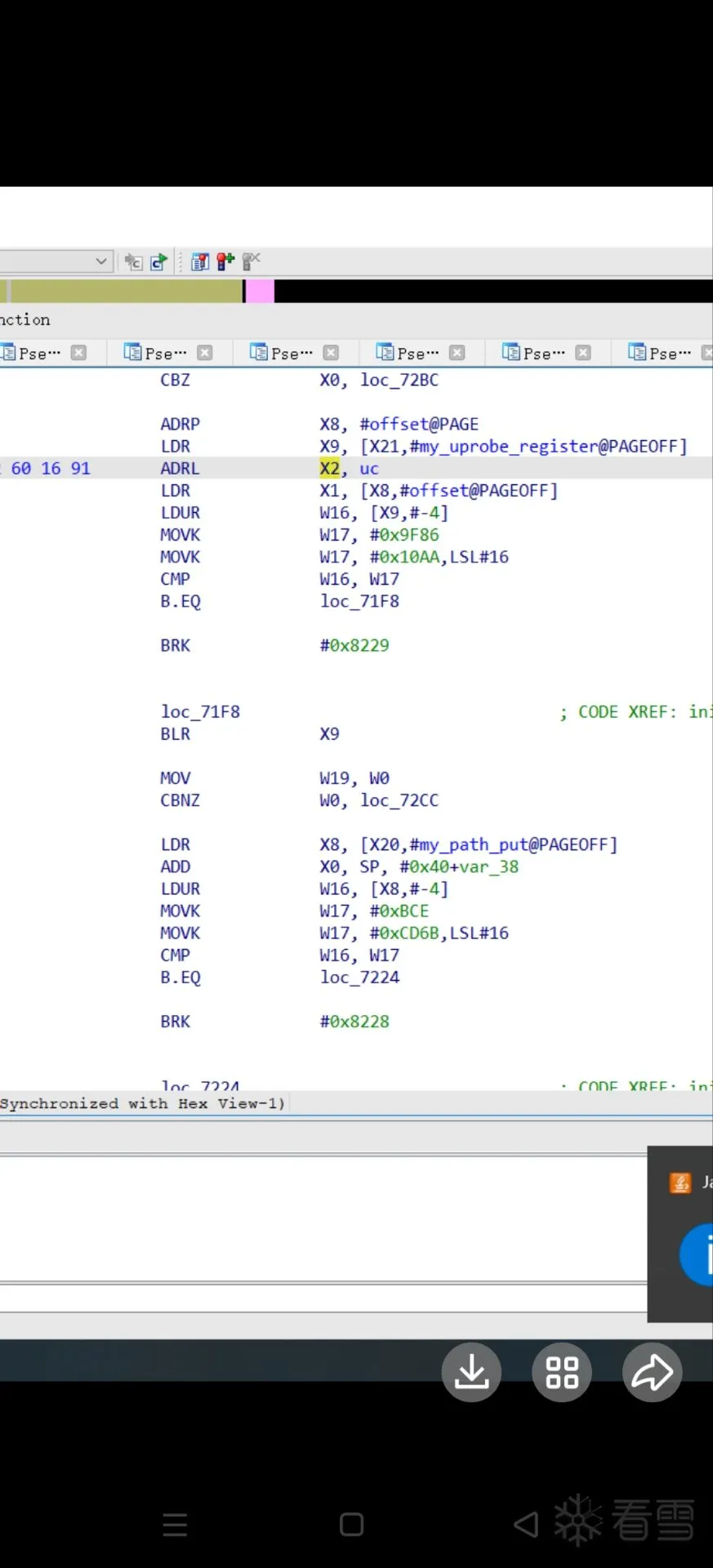

,这个结构体的名字应该叫uc,于是我们交叉引用一下看看谁用到了它:  ,很明显uc被当做参数传入x2中,x9又是my_uprobe_register函数的地址,后面我看到blr x9这个指令调用了my_uprobe_register,也就是个应用层注册了一个uprobe,也就是给应用层下了个钩子,而当钩子触发的时候,handler_pre也会被钓用,进而完成应用层与内核层通信的注册。这个注册uporbe简单地说一下吧,看看前边init_module我们会发现,这个uprobe注册是发生在init_module这个函数里的:

,很明显uc被当做参数传入x2中,x9又是my_uprobe_register函数的地址,后面我看到blr x9这个指令调用了my_uprobe_register,也就是个应用层注册了一个uprobe,也就是给应用层下了个钩子,而当钩子触发的时候,handler_pre也会被钓用,进而完成应用层与内核层通信的注册。这个注册uporbe简单地说一下吧,看看前边init_module我们会发现,这个uprobe注册是发生在init_module这个函数里的:  ,前边我们说过他用kern_path打开了一个so,这个so叫liboxmem.so,而这个so其实就是被uprobe下钩子的目标,大家可以在网上查找uprobe_register在内核里边的给应用层注册一个uporbe钩子的方法,我们可以利用他给用户层的程序下一个钩子,进而达到监控应用层的目的。

,前边我们说过他用kern_path打开了一个so,这个so叫liboxmem.so,而这个so其实就是被uprobe下钩子的目标,大家可以在网上查找uprobe_register在内核里边的给应用层注册一个uporbe钩子的方法,我们可以利用他给用户层的程序下一个钩子,进而达到监控应用层的目的。