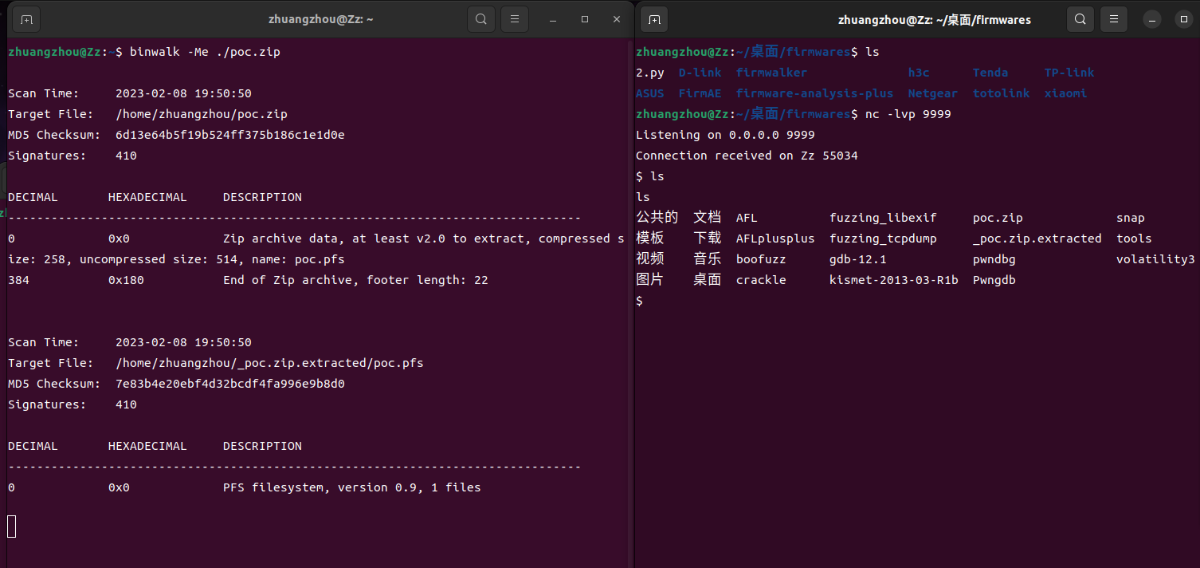

Pwn-Binwalk命令执行漏洞复现-CVE-2022-4510

推荐 原创更多【Binwalk命令执行漏洞复现-CVE-2022-4510】相关视频教程:www.yxfzedu.com

相关文章推荐

- python-根据json生成Java类 - 其他

- 运维-支撑企业数字化经营,《2023指标平台白皮书》正式发布 - 其他

- safari-新的iLeakage攻击从Apple Safari窃取电子邮件和密码 - 其他

- 网络-聊一聊 tcp/ip 在.NET故障分析的重要性 - 其他

- .net-我的MQTT操作类(M2Mqtt.Net) - 其他

- 论文阅读-Count-based exploration with neural density models论文笔记 - 其他

- 爬虫-在Kotlin中设置User-Agent以模拟搜索引擎爬虫 - 其他

- elasticsearch-搜索引擎Elasticsearch基础与实践 - 其他

- flink-flink1.18.0 macos sql-client.sh启动报错 - 其他

- .net-Ubuntu安装.Net SDK - 其他

- 论文阅读-论文阅读:LOGO-Former: Local-Global Spatio-Temporal Transformer for DFER(ICASSP2023) - 其他

- 数码相机-深度图(Depth Map) - 其他

- c#-C#在.NET Windows窗体应用中使用LINQtoSQL - 其他

- flink-flink的CoProcessFunction使用示例 - 其他

- 文心一言-百度上线“文心一言”付费版本,AI聊天机器人市场竞争加剧 - 其他

- 数据库-MongoDB常用的语句 - 其他

- flink-Flink(三)【运行时架构】 - 其他

- java-Windows 安装 Maven - 其他

- 爬虫-使用JavaScript编写游戏平台数据爬虫程序 - 其他

- python-Python(七) 元组 - 其他

记录自己的技术轨迹

文章规则:

1):文章标题请尽量与文章内容相符

2):严禁色情、血腥、暴力

3):严禁发布任何形式的广告贴

4):严禁发表关于中国的政治类话题

5):严格遵守中国互联网法律法规

6):有侵权,疑问可发邮件至service@yxfzedu.com

近期原创 更多

- 科技-SOLIDWORKS 2024新产品发布会暨SOLIDWORKS 创新日活动-硕迪科技

- 科技-擎创动态 | 开箱即用!擎创科技联合中科可控推出大模型一体机

- 科技-亚马逊云科技大语言模型下的六大创新应用功能

- 科技-【亚马逊云科技产品测评】活动征文|亚马逊云科技AWS之EC2详细测评

- mysql-java八股文(mysql篇)

- 计算机视觉-计算机视觉与深度学习 | 基于视觉惯性紧耦合的SLAM后端优化算法

- c++-【C++】从入门到精通第三弹——友元函数与静态类成员

- spring boot-java 企业工程管理系统软件源码+Spring Cloud + Spring Boot +二次开发+ MybatisPlus + Redis

- 科技-企业财务数字化转型的机遇有哪些?_光点科技

- 科技-云计算的大模型之争,亚马逊云科技落后了?